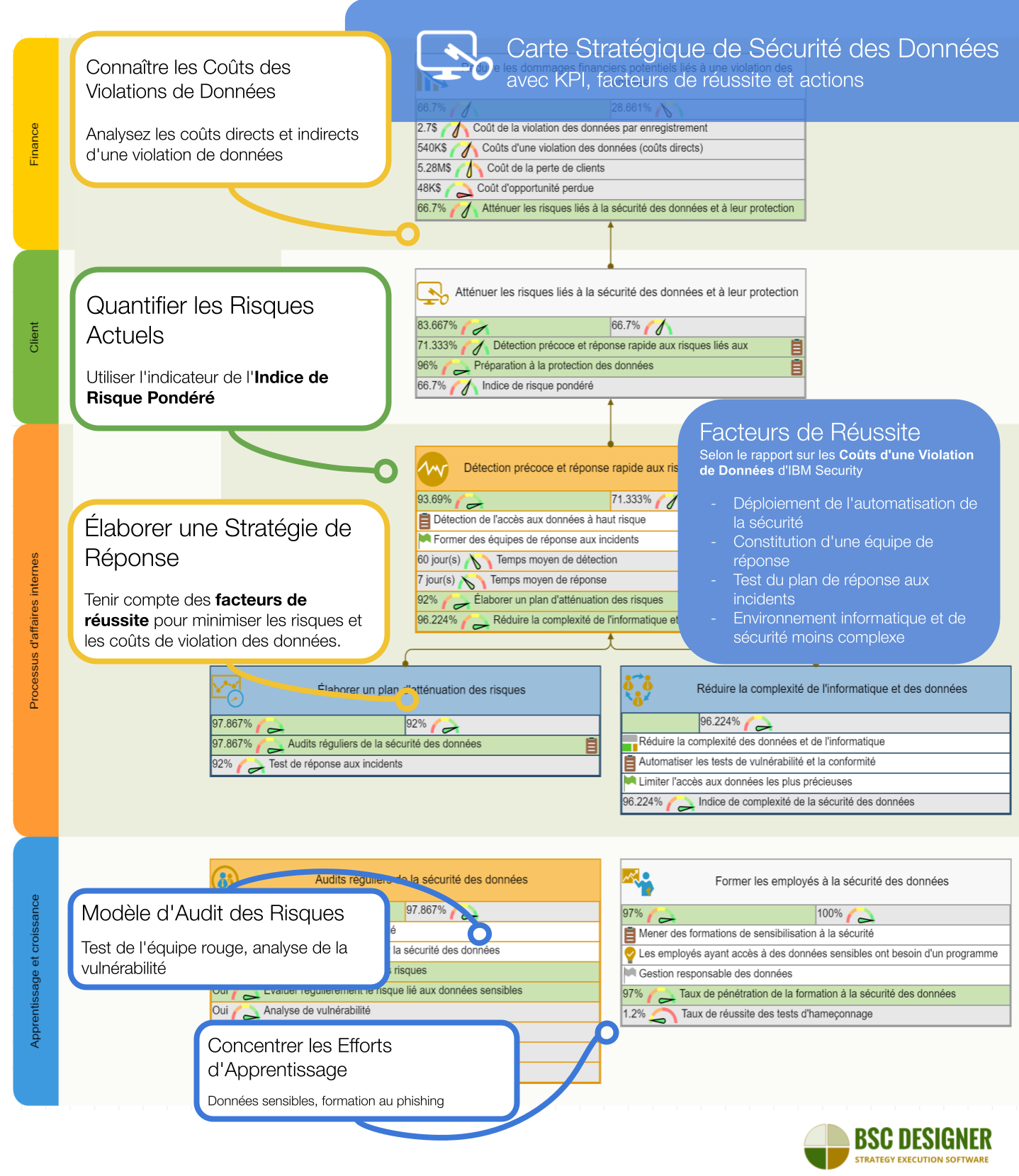

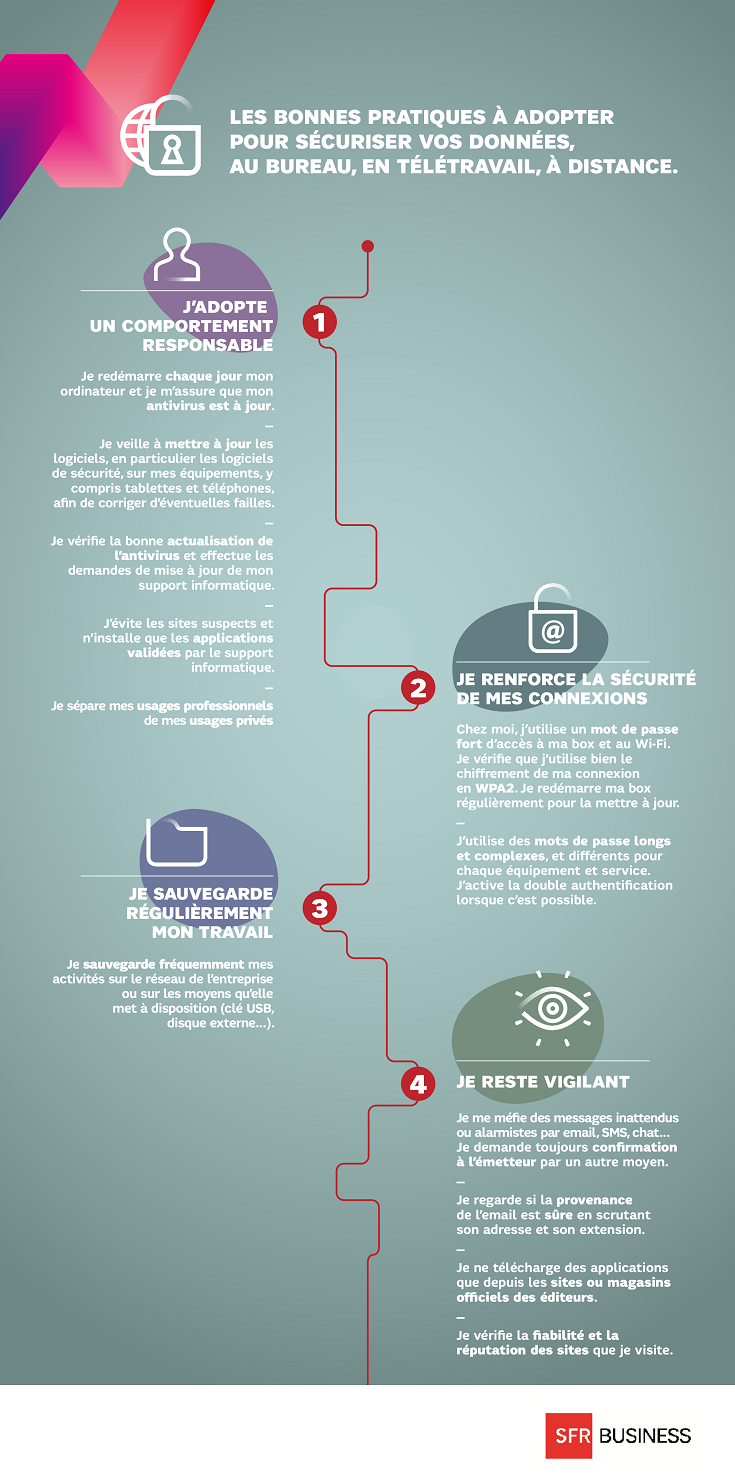

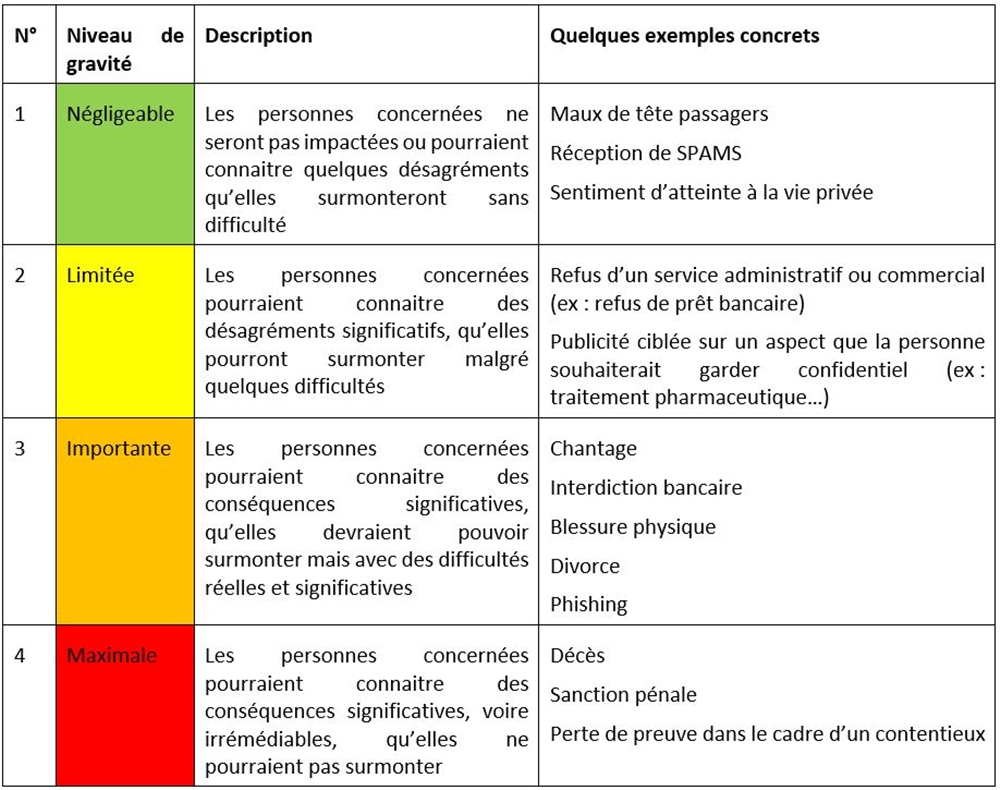

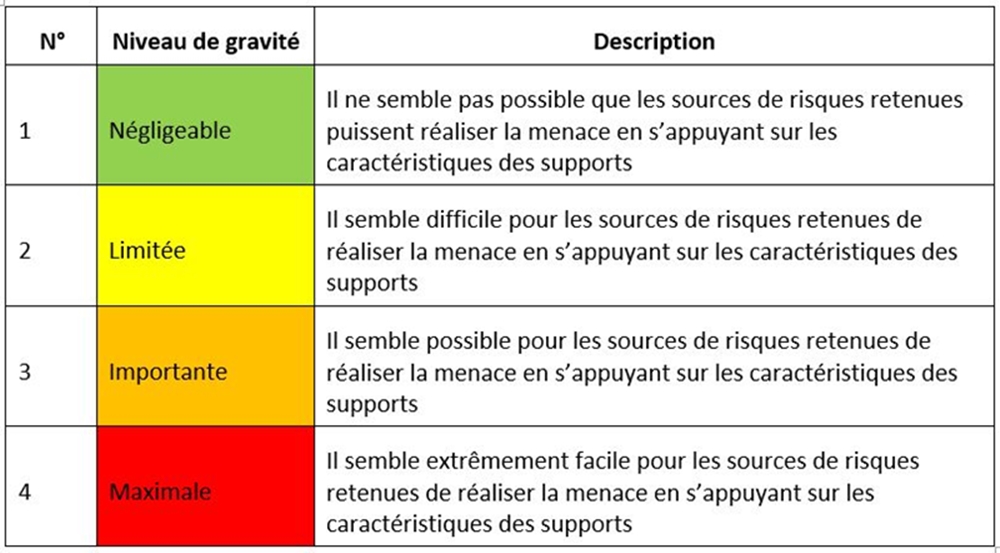

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

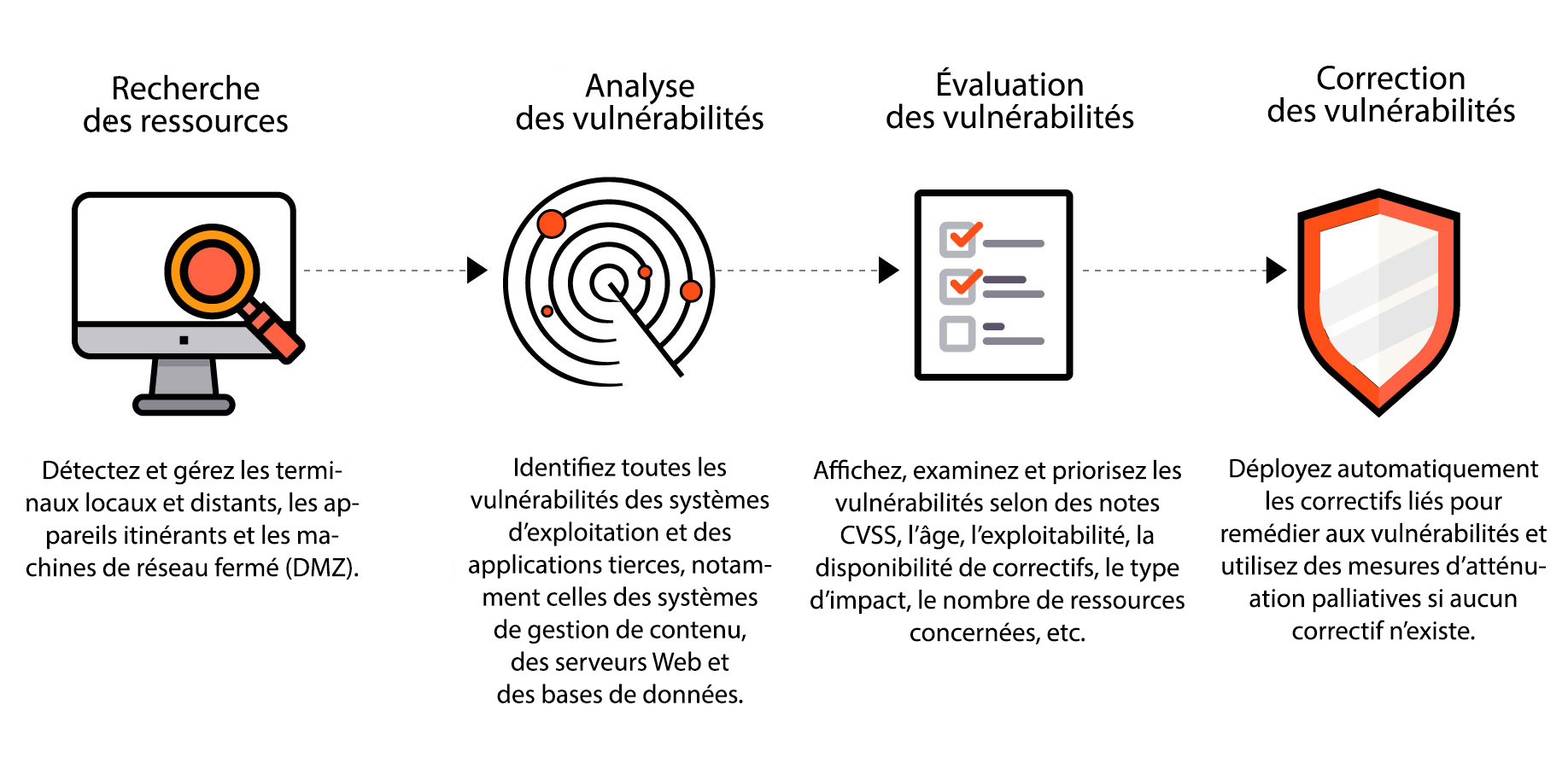

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus

Cybersécurité - Analyser les risques, mettre en oeuvre les solutions - Livre et ebook Management des systèmes d'information de Solange Ghernaouti - Dunod