![MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies](https://www.gestion-strategies.fr/wp-content/uploads/2021/03/cyber-attaques-recentes.png)

MAJ] Cybersécurité : quelle stratégie adopter pour sa sécurité informatique ? - Gestion & Stratégies

Cybersécurité - Analyser les risques, mettre en oeuvre les solutions - Livre et ebook Management des systèmes d'information de Solange Ghernaouti - Dunod

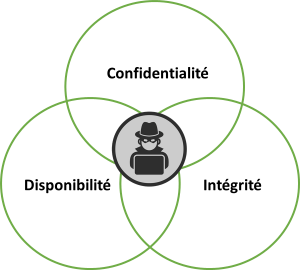

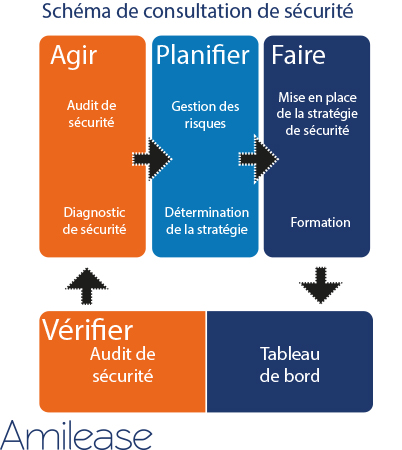

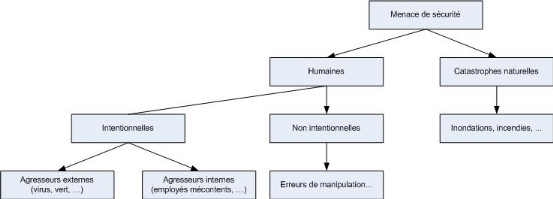

Memoire Online - Audit et definition de la politique de sécurité du réseau informatique de la first bank - Gustave KOUALOROH